CIS Microsoft Azure Foundations Benchmark

¿Qué es CIS Microsoft Azure Foundations Benchmark?

Center for Internet Security (CIS) es un organismo fundado en el año 2000 con el objetivo de implantar unas buenas prácticas a nivel de seguridad. Si conocéis ITIL, sería algo similar.

Tenemos un conjunto de normas en su web que recopilan buenas prácticas a seguir en nubes de diferentes fabricantes, sistemas operativos, programas… hay un poco de todo. Pero en AzureBrains nos toca hablar de Azure. Por lo que vamos con ello.

En el link que os adjunto podéis indicar vuestros datos para poder descargar las normas en .pdf. Cisecurity Azure

De este conjunto de buenas prácticas llamado CIS y de Azure quiero destacar dos partes.

La iniciativa CIS y las imágenes del Marketplace.

Iniciativa

CIS ha desarrollado una iniciativa que podremos encontrar en el servicio de políticas de Azure dentro del portal.

Iniciativa: Es un conjunto de políticas agrupadas en lo que Azure denomina iniciativa. Al aplicar una iniciativa lo que estamos haciendo es aplicar varias políticas al mismo tiempo. Trabajaremos con ellas del mismo modo que con una política.

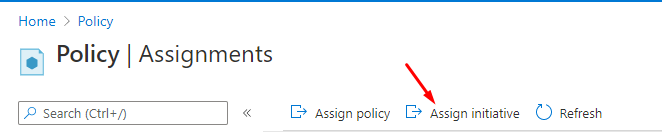

Para ello, dentro del servicio de políticas vamos a buscar y asignar la iniciativa. Pulsamos en «Assign initiative«.

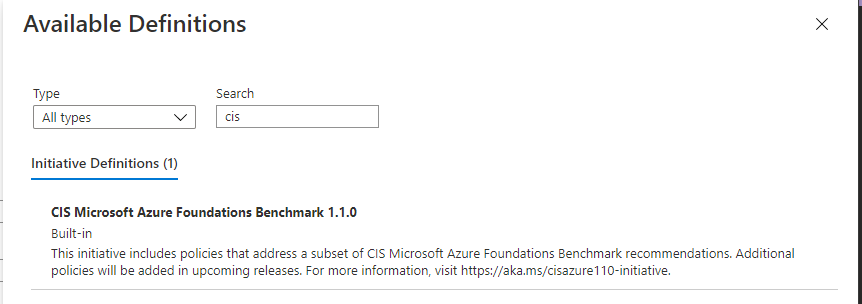

Si hacemos un filtro por «cis», nos aparecerá la iniciativa que asignaremos a nuestra suscripción.

Una vez asignada tardará un tiempo en ir analizando nuestra suscripción. Podemos dejarla aplicando a última hora y al día siguiente comprobar qué nos está avisando. No estamos remediando, no rompemos nada tranquilidad 😉

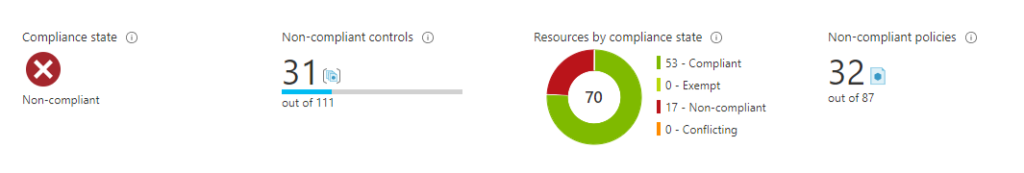

Si nos vamos dentro del servicio de política a «Compliance«. Detectaremos con el «quesito» de colores qué tenemos bien (en verde) en nuestra suscripción y qué no está cumpliendo (en rojo) y debemos atender.

Por ejemplo una salida inicial sería el siguiente pantallazo.

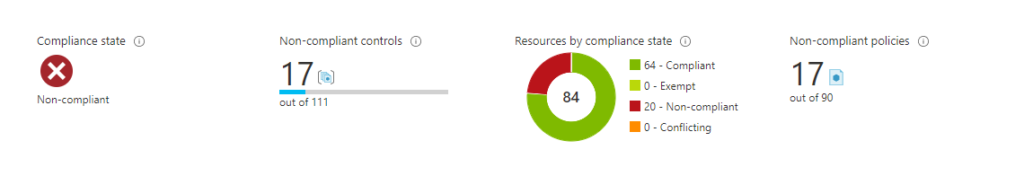

Según vayamos aplicando mejoras, el porcentaje verde irá aumentando

Las diferentes políticas que va aplicando nos van a avisar de errores más o menos comunes. De hecho, si utilizas Azure Security Center muchas de esas recomendaciones se solapan.

¿Me muestras algunos ejemplos?

Os voy a indicar varias políticas que no cumplen y cómo remediarlas. Así tendréis unos ejemplos para entender de qué va esto.

Por ejemplo:

- A security contact email address should be provided for your subscription

No hemos indicados ni teléfono, ni correo para que nos avisen en caso de problema. Con un sencillo script en powershell lo dejamos en cumplimento positivo.

$Name = "AzureBrains"

$Email = "SAT@AzBrains.com"

$phone = "34910000000"

Set-AzSecurityContact -Name $Name -Email $Email -Phone $phone -AlertAdmin -NotifyOnAlert- A security contact email address should be provided for your subscription

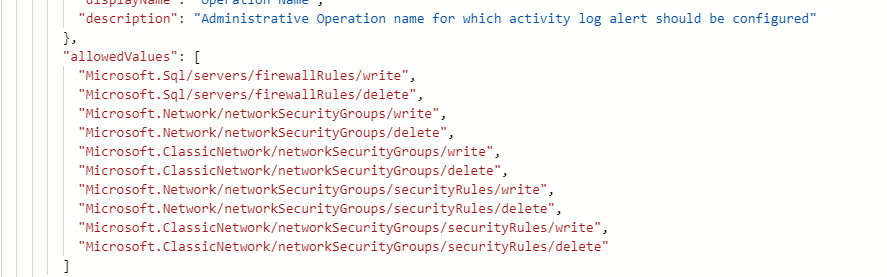

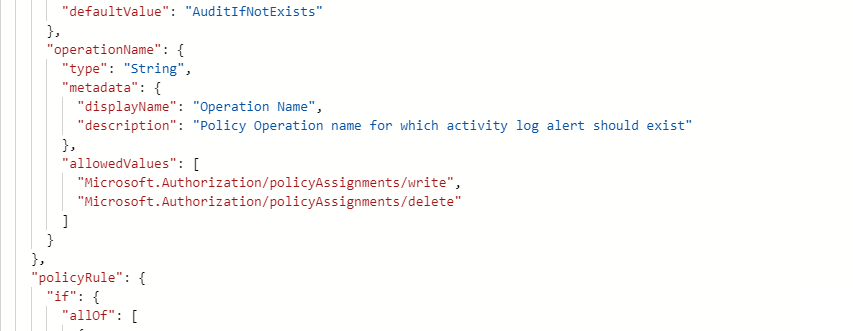

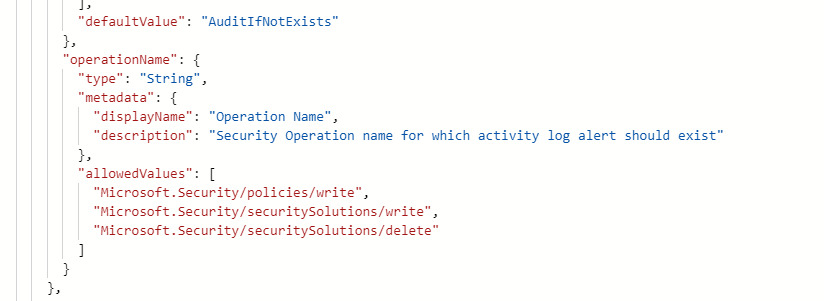

Vamos a encontrar diferentes políticas similares. La iniciativa detecta que hay una serie de tareas en el portal que quizás nos interese revisar. Por ejemplo, que nos llegue una alerta si se hace una modificación de una regla en el firewall, se crea un política, se modifica un NSG….

Y, os dejo un script en CLI para generaros una alerta si se hace un «write» (se crea) en un «policyAssignments» (asignación de política).

az monitor activity-log alert create --name "Alert - Policy operations - policyAssignments write -Azure Brains" --resource-group "rg-Monitoring" --condition category="Administrative" and operationName="Microsoft.Authorization/policyAssignments/write" --scope "/subscriptions/xxxx-xxx-xxx-xxxx-xxxx" --action-group "AG-AzureBrains"En este sentido, ojo, tenemos que ver si nos interesa o no nos interesa. La premisa siempre es «mucha información, es poca información«. Si algo se tiene que quedar en rojo, que se quede. No tiene sentido que se nos generen muchas alertas ya que al final tendemos a ignorarlas. Es mejor que nos lleguen pocas alertas y que las que se generen las revisemos por entender que son críticas. Como siempre, depende del uso que hagamos de la suscripción tendrá más o menos sentido crear unas u otras alertas.

Tendremos que ser nosotros mismos bajo nuestro criterio los que decidamos del conjunto de políticas, cuales queremos atender y cuales no. Pero CIS nos va a ser de gran utilidad para tener una base de la que partir para asegurar nuestras suscripciones en Azure.

Inciso: Muchas veces nos preguntáis en el canal de télegram cómo podemos practicar ejercicios para las certificaciones de Azure. Pues añade la iniciativa CIS y peléate para alcanzar los «quesitos verdes». Como hay un poco de todo te va a servir para afianzar el conocimiento de lo que es una política y repasar diferenets servicios.

Marketplace

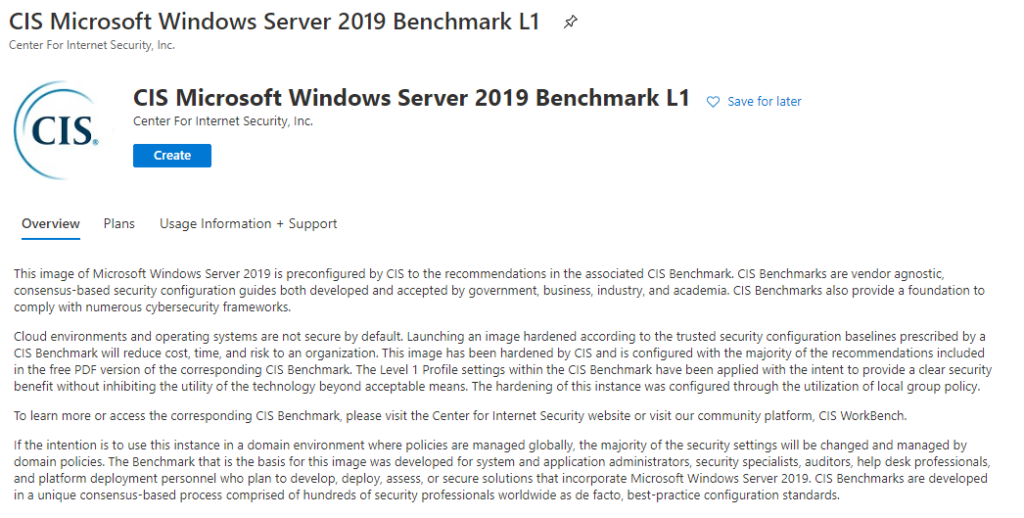

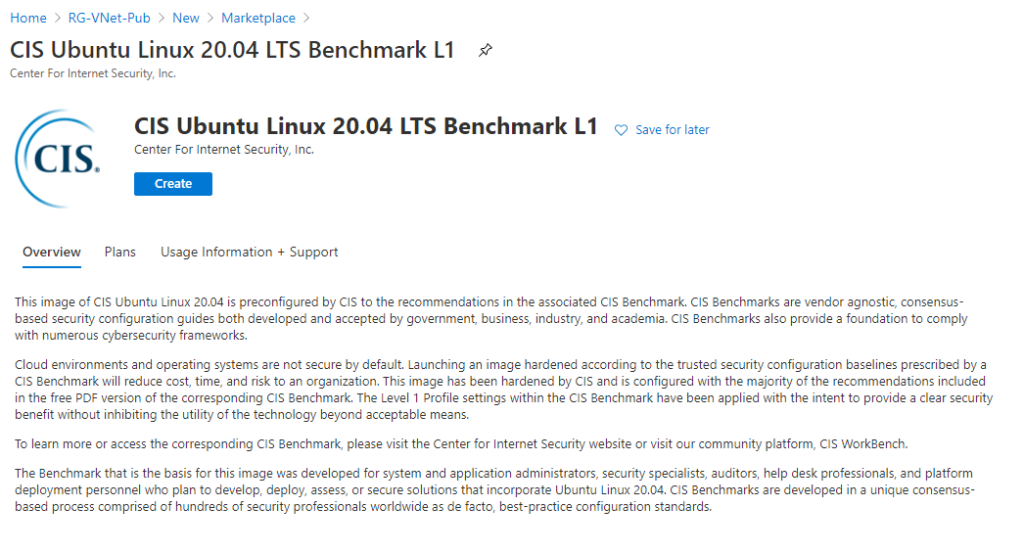

Otro punto que quería destacar de CIS son las máquinas que podemos «planchar» directamente.

Yo las veo ideales para hacer máquinas de tipo jump en arquitecturas de tipo Hub & Spoke.

Tenemos tipos de imágenes diferentes por sistemas operativos. En estas máquinas ya tenemos aplicadas las buenas prácticas de seguridad que nos indica CIS en el pdf que hemos descargado pero ya están a golpe de clic.

Además de por sistema operativo, vamos a tener dos niveles dependiendo del alcance de seguridad que necesitemos. Pero ojo que a veces cierran tanta «cosa» que no podemos trabajar con ellas 😉

- Nivel 1: Sería la básica y la más «abierta». Esto hace que la incompatibilidad para trabajar sea menor. Sería la recomendada.

- Nivel 2: Sería la más segura. De hecho es tan segura y cortar tanto que puede que hasta haya funciones de tu trabajo que no puedas realizar.

Como comentaba, las encontramos en el Marketplace a golpe de clic. Os dejo algunas capturas para sistema operativo Windows y Linux.

Bueno, espero que esta pequeña presentación del benchmark de seguridad os resulte útil y animaros a probarlo en vuestra suscripción para ver qué puntos de mejora detectáis.

Nos vemos en el siguiente post.