Microsoft 365 Defender y la Cyber Kill Chain

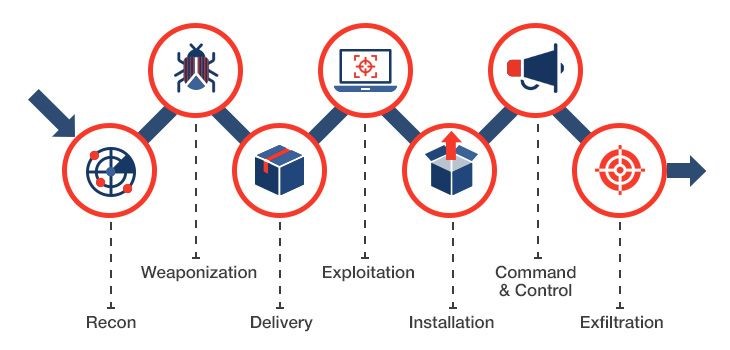

Aunque existen diferentes modelos que identifican las fases por las que atraviesa un ataque cibernético, el más extendido y en el que nos centraremos en este post, es el conocido como cyber kill chain.

Es un modelo militar, adaptado al mundo digital por analistas de Lockheed Martin Corp. En este método se nos explica, de una forma general, las diferentes etapas por las que transcurre un ataque cibernético a un sistema de información, con la intención de que nuestros equipos detecten, interrumpan y prevengan los ciberataques.

Si observamos detenidamente dicho modelo, podemos distinguir las siguientes etapas:

Reconocimiento o gathering

El ciberdelincuente intenta conseguir información del objetivo de su ataque. A través de diversas fuentes, como puede ser servidores publicados por la compañía, redes sociales, etc. En ocasiones, los propios ciberdelincuentes interactúan con empleados de la misma compañía, utilizando perfiles falsos e ingeniería social.

Preparación o weaponization

Con la información obtenida en la fase anterior, el ciberdelincuente prepara su estrategia de ataque. Puede armar un correo electrónico dirigido a personal con cierto poder dentro de la compañía (whaling) o dirigido a personas con un perfil más bajo (spear phishing), utilizando técnicas de spoofing de correo. Así intentará robar las credenciales del usuario a través de enlaces falsos a sitios webs aparentemente legítimos o intentará instalar troyanos en la máquina para registrar la actividad de la víctima y/o comprometer la red corporativa.

Distribución

Llega el momento en el que el ciberdelincuente entra realmente en acción: se transmite el ataque, por ejemplo, los payloads ensamblados en la etapa anterior son entregados a sus víctimas.

Explotación

Se explota la vulnerabilidad del sistema, comprometiendo el dispositivo, para ejecutar el código malicioso en el equipo infectado.

Instalación

El payload malicioso entre en ejecución, el atacante consigue abrir una puerta trasera en el dispositivo infectado e intenta dotarla de persistencia. El dispositivo y la red corporativa al que pertenece la máquina, definitivamente queda comprometida. En ocasiones, los ataques van dirigidos al robo de credenciales y por tanto esta fase es nula.

Comando y control

En esta fase, el ciberdelincuente establece un canal directo para poder manipular a la víctima, automatizando dichas acciones a través de un servidor (captura de pantalla, keyloggers, etc)

Acciones sobre los objetivos

Como hemos comentado previamente, actúa mayormente sobre los datos de nuestra compañía. Estas actuaciones incluyen exfiltración, secuestro y en algunos casos, incluso destrucción de estos.

Por tanto y según este modelo, un ataque es un proceso que aborda 7 etapas, con la motivación final de conseguir un objetivo, en la mayoría de casos, económico, a través de la exfiltración de datos o mediante un secuestro de ellos (ransomware).

La mejor estrategia de defensa para romper la cadena de ataque, es seguir una estrategia de defensa en profundidad (DiD). Esta estrategia se basa en la inclusión de controles de seguridad en cada etapa, de tal manera que, si un atacante fuese capaz de burlar una de las fases, encontraría otro u otros controles de seguridad en la siguiente etapa, intentando, como es lógico, “romper” la cadena en cualquiera de las fases.

Un ejemplo típico sería la de proteger sólo el sistema de correo electrónico para evitar el robo de credenciales a través de enlaces fraudulentos, que ocurriría en el caso de que dicho atacante obtuviese estas credenciales usando otro medio, como por ejemplo la adquisición de dichas credenciales a través de la deep web.

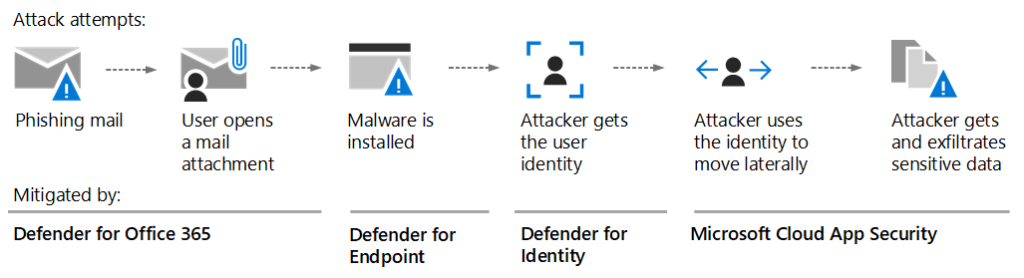

En el ecosistema de Microsoft 365, el propio fabricante, a través de la suite de Microsoft 365 Defender, nos ayuda a proteger las diferentes fases de la cyber kill chain. Cabe recordar que la responsabilidad de la seguridad de los datos, las identidades y los dispositivos recaen en último término en el cliente. Por tanto, debemos asegurarnos de incluir los recursos necesarios para proteger estos valiosos activos.

Microsoft 365 Defender es un XDR (Extended Detection and Response) al igual que Defender for Cloud en Azure:

Podríamos escribir un libro intentando explicar lo que es un XDR, intentemos ser concisos. El término XDR fue acuñado por Nir Zuk, CTO y cofundador de Palo Alto Networks. De acuerdo con Forrester Research, las herramientas XDR…

… optimizan la detección, investigación, respuesta y persecución de amenazas en tiempo real. Las herramientas de XDR unifican las detecciones de endpoints relevantes para la protección con la telemetría de las herramientas corporativas y de protección, como el análisis y visibilidad de red (Network Analysis and Visibility, NAV), protección del correo electrónico, gestión de identidad y acceso, protección en la nube y más.

Básicamente, creo que el término más importante en esta definición es la de unificación y la optimización de las detecciones, puesto que no es eficiente o efectivo examinar los componentes individuales aislados de un entorno.

Así y teniendo en cuenta la definición de XDR y que Microsoft 365 cumple con dicha definición, hagamos el ejercicio de introducir cada uno de los componentes de la suite de Microsoft 365 Defender en la Cyber Kill Chain, haciendo honor, a la estrategia de defensa en profundidad.

Como observaremos a continuación, cada uno de estos componentes se centra en proteger de forma especializada aquellos activos de información de los cuales su seguridad, como hemos dicho anteriormente, es responsabilidad directa del cliente:

- Defender for Office 365: extiende la protección de EOP mediante enlaces y adjuntos seguros, además de brindar protección contra ataque avanzados, y muchas características más en su plan 2.

- Defender for Endpoint: Protección del dispositivo final, mediante sensores de comportamiento, análisis de seguridad en la nube e inteligencia de amenazas.

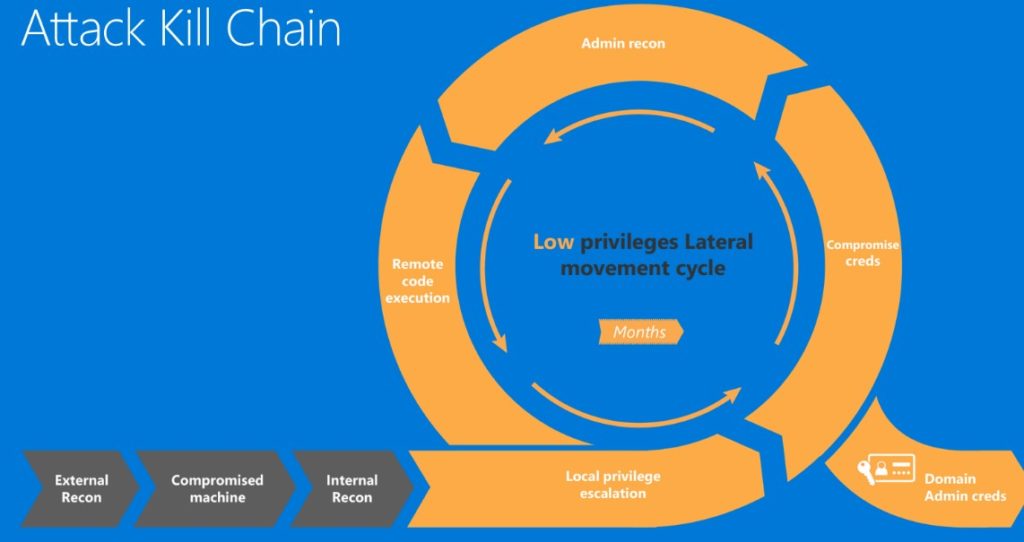

- Defender for identity: Protege las identidades de nuestro directorio activo local mediante sensores que estudian el comportamiento de los usuarios, trazando una línea base de seguridad y alertando de cualquier anomalía y evitando movimientos laterales y escaladas de privilegios.

- Defender for Cloud Apps: Esta herramienta es un Cloud Access Security Broker (CASB) que combate las ciberamenazas, abarcando los servicios de Microsoft y otros servicios de terceros.

Todas estas herramientas se unifican y complementan, en algunos casos, entre ellas, en el centro de seguridad de Microsoft. Al ser un producto XDR, tenemos un centro unificado donde poder detectar, investigar y responder a los incidentes disparados por alertas que se producen a lo largo de la cyber kill chain, las cuales son generadas por los eventos de cada una de las herramientas especializadas introducidas en cada una de las fases de la cadena.