Azure AD Smart Lockouts

Buenas! Como primer post en AzureBrains, me presento, mi nombre es Alberto y trabajo como Cloud Solutions Architect en Seidor. Las soluciones de identidad que hoy en día Azure ofrecen me encantan, y en los siguientes posts, vamos a tratar algunas de ellas y «cómo poner orden en casa».

Para empezar, hablaré sobre Smart Lockouts y con qué nos puede ayudar, el segundo post irá sobre cómo monitorizar Smart Lockouts mediante Log Analytics (mi otro gran amor en Azure 😛 ), y por último, como podemos gestionar todos aquellos invitados en nuestro tenant mediante Log Analytics. ¡Vamos a ello!

Una de los principales problemas al movernos a la nube, y concretamente a AzureAD, es como podemos prevenir los posibles ataques de fuerza bruta o bien ataques de diccionario. En este caso, podemos decir que en AzureD disponemos de una herramienta parecida a la utilizamos en OnPrem, pero un poco más inteligente.

En este caso hablamos de AzureAD Smart Lockout es una caracteristica que se aplica a cada inicio de sesión en AzureAD, independientemente de si la cuenta es sincronizada, de nube o bien estamos utilizando PHS o bien PTA.

La parte inteligente viene con la habilidad de distinguir usuarios válidos de posibles atacantes (¡que vienen los malos!). Por lo que permite bloquear a los posibles atacantes permitiendo a los usuarios continuar son el acceso a su cuenta y seguir siendo productivos. Vamos a darle un vistazo más a fondo:

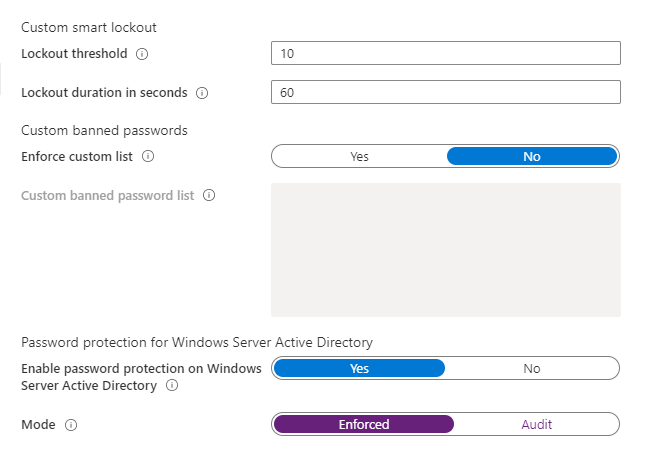

Ya vemos que podemos configurar algunos parámetros igual que podemos hacer con la GPO en AD OnPrem. Eso sí, hay que tener en cuenta, que si estamos en un entorno federado, tenemos una característica llamada «Extranet Smart Lockout», pero lamentablemente, esta no es tan inteligente como la de AzureAD: https://support.microsoft.com/en-us/help/4096478/extranet-smart-lockout-feature-in-windows-server-2016

Pero… ¿realmente como funciona? veamoslo:

Inicialmente, la configuración de bloqueo por defecto se activa después de diez intentos de acceso inválidos durante un minuto. Cada nuevo intento de inicio de sesión fallido, la cuenta se vuelve a bloquear, primero durante un minuto y a posteriori en períodos más largos.

Además, el bloqueo inteligente rastrea los tres últimos hash de las contraseñas erróneas para evitar incrementar el contador de bloqueos para la misma contraseña, básicamente, si se introduce la misma contraseña errónea varias veces, no causará otro bloqueo.

¿Inteligente no? Aquí debemos de tener en cuenta, que esta caracteristica la tenemos activa para todos los tenants, pero si queremos cambiar el comportamiento por defecto de los 10 intentos y bloquear por un minuto… necesitaremos una Azure AD P1 o P2 para nuestros usuarios.

¡hasta la próxima!

@albandrod

Cloud Solutions Architect